FAQ : IDEAL Administration

Simplifiez votre administration Windows Active Directory et Workgroups avec une console unique

Comment configurer l'outil prise de contrôle à distance TightVNC (partage d'écran) ?Est-il possible de demander à l'utilisateur distant l'acceptation de la connexion ? |

Lors de la prise de contrôle TightVNC, est-il possible d'afficher sur l'ordinateur de l'utilisateur distant une demande d'autorisation ? Si oui, quelles informations d'authentification peuvent être envoyées à l'ordinateur distant ? Est-il également possible de définir une "liste noire" d'adresses IPs, ou d'en autoriser certaines ? Essayez IDEAL Administration gratuitement sur votre réseau pendant 30 jours ! |

|

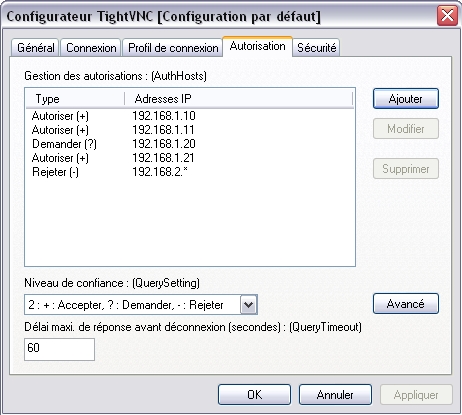

Il est en effet possible de gérer les adresses IPs des postes pouvant se connecter à un ordinateur ou encore de demander à l’utilisateur distant d’accepter ou non la prise de contrôle à distance. Pour cela, depuis notre logiciel, faire un clic droit sur la machine distante concernée, puis "Prise de contrôle à distance", "Configurer", Onglet "Autorisation". Il est également possible d'accéder directement à la configuration concernée via le menu "Outils", "Configurateur TightVNC".

- Version 2.X de la prise de contrôle Vous pouvez créer autant de configurations que vous le souhaitez (ex: une configuration "Config. stations" nécessitant l'acceptation de la connexion par l'utilisateur et une autre "Config. serveurs" ne nécessitant aucune demande).

Vous pouvez également "forcer" l'utilisation d'une configuration TightVNC particulière lors de la prise de contrôle à distance (clic droit sur l'ordinateur puis "Contrôler avec la configuration").

- Version 1.X de la prise de contrôle :

Ce paramètre vous permet de définir l'action à exécuter sur l'hôte distant, pour chaque adresse IP (ou modèle d'adresse), lors d'une connexion entrante. Par défaut, cette liste est vide, ce qui signifie que toutes les connexions seront acceptées, quelque soit l'ordinateur à l'initiative de la prise de contrôle. Voici les types disponibles : (+) : Autoriser (?) : Demander (-) : Rejeter Dans l'exemple ci-dessus, il faut comprendre : - Les connexions entrantes provenants des ordinateurs dont l'IP est 192.168.1.10, 192.168.1.11 et 192.168.1.21 sont autorisées. - Les connexions entrantes provenants de l'ordinateur dont l'IP est 192.168.1.20 sont soumises à validation du côté de l'ordinateur distant (l'utilisateur doit accepter ou refuser la connexion). - Toutes les demandes de prise de contrôle seront refusées pour les ordinateurs dont l'IP est 192.168.2.1, 192.168.2.2, ..., 192.168.2.9.

Ce paramètre permet de définir la politique de sécurité à appliquer sur l'hôte distant, lors d'une connexion entrante. Un "niveau de paranoia" s'exprime sur une échelle de 0 (faible sécurité) à 4 (sécurité accrue). Cette option va de pair avec le paramètre "AuthHosts". La table suivante indique comment les valeurs du niveau de confiance affectent le comportement de "AuthHosts". 0 - +:Accepter, ?:Accepter, -:Demander 1 - +:Accepter, ?:Accepter, -:Refuser 2 - +:Accepter, ?:Demander, -:Refuser [Défaut] 3 - +:Demander, ?:Demander, -:Refuser 4 - +:Demander, ?:Refuser, -:Refuser Par défaut, la valeur du niveau de confiance est définie sur 2, ce qui signifie : agir exactement en fonction des autorisations définies au niveau de "AuthHosts". Supposons que l'on définisse le niveau de confiance sur la valeur 3 (+:Demander, ?:Demander, -:Refuser). En reprenant notre exemple précédent, le comportement lors d'une connexion entrante sur l'hôte distant va changer. Effectivement, toutes les adresses IPs qui étaient au préalable autorisées (définies en "+" au niveau de AuthHosts) seront désormais soumises à validation du côté de l'ordinateur distant (et donc traitées comme un "?"). Il faut donc comprendre : - Les connexions entrantes provenant des ordinateurs dont l'IP est 192.168.1.10, 192.168.1.11 et 192.168.1.21 sont soumises à validation du côté de l'ordinateur distant (l'utilisateur doit accepter ou refuser la connexion). - Les connexions entrantes provenants de l'ordinateur dont l'IP est 192.168.1.20 sont soumises à validation du côté de l'ordinateur distant (l'utilisateur doit accepter ou refuser la connexion). - Toutes les demandes de prise de contrôle seront refusées pour les ordinateurs dont l'IP est 192.168.2.1, 192.168.2.2, ..., 192.168.2.9. Autre cas de figure, si l'on définit un niveau de confiance sur la valeur 3 ou 4, et que la liste AuthHosts est vide. Toutes les connexions entrantes sur l'ordinateur distant, quelque soit l'ordinateur à l'initiative de la prise de contrôle, seront soumises à validation du côté de l'ordinateur distant (l'utilisateur doit accepter ou refuser la connexion).

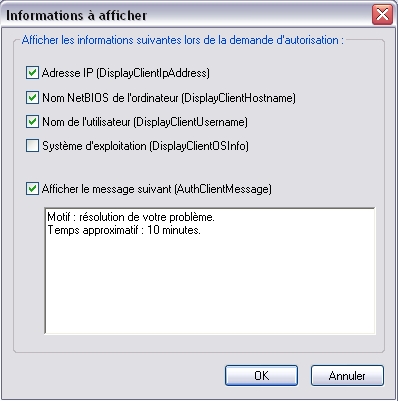

Il est possible de définir quelles informations seront affichées sur l'ordinateur distant, dans le cadre d'une demande d'autorisation.

Enfin, vous pouvez également définir le délai maximum (en secondes) à laisser à l'utilisateur pour accepter ou refuser votre demande de connexion. A l'issue de ce délai, si l'utilisateur n'a toujours pas répondu (ou n'est pas devant son écran), la connexion est rejetée. |

| Concerne également les logiciels suivants : IDEAL Remote |

| Dernière modification : 27/08/2020 |

IDEAL Administration 25.1.1

TÉLÉCHARGER LAVERSION GRATUITE

Français

Français

Anglais

Anglais Espagnol

Espagnol Allemand

Allemand Italien

Italien Russe

Russe